Настройки Keycloak

Общая настройка Keycloak

Для настройки работы системы необходимо провести настройки в Keycloak.

- Перейти в Keycloak и авторизоваться с заданными при установке логином и паролем.

- Создать Realm "aggregion".

- Создать клиента для gatekeeper в Keycloak:

- зайти в раздел Clients;

- нажать Create;

- указываем Client ID: dcp, Root Url: ссылка на стенд (пример: https://dcpsystem.aggregion.com/) и нажимаем Save;

- указываем Name: DCP, Access Type: confidential и нажимаем Save.

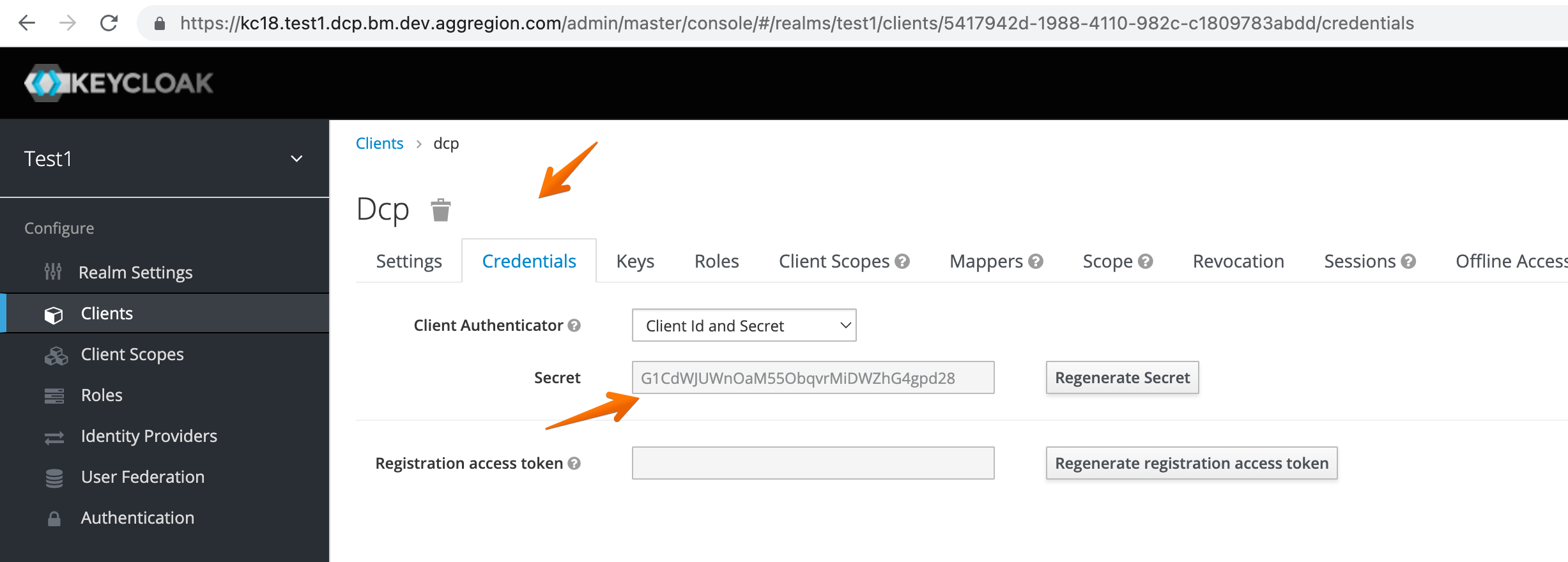

- Включаем gatekeeper, в качестве clientId пишем “dcp” и берем его секрет в разделе Credentials:

gatekeeper:

enabled: true

config:

clientId: dcp

clientSecret: G1CdWJUWnOaM55ObqvrMiDWZhG4gpd28

discoveryUrl: https://kc18.test1.dcp.bm.dev.aggregion.com/realms/test1/.well-known/openid-configuration

redirectionUrl: https://test1.dcp.bm.dev.aggregion.com

storeUrl: "" # store refresh token in cookie that's why it is empty

tags:

aggregion: "aggregion-oidc"

activeDirectory: "active-directory"

Заведение провайдера авторизации

Перед настройкой Identity Provider на стороне Keycloak нужно на стороне провайдера авторизации:

- Зарегистрировать нового клиента авторизации с client id aggregion-keyclock.

- Сохранить или передать для настройки cleint secret.

- В качестве redirect uri указать

https://<aggregion-keycloak>/* - Сформировать openid configuration discovery uri и передать для настройки.

- Сформировать группу пользователей, которые будут иметь доступ в систему через данного провайдера и/или задать правила для их назначения на стороне организации.

- В случае использования функции назначения ролей в системе на основе переданных ролей от Identity Provider, необходимо в access_token и id_token передавать роли. Более подробное описание ролей по ссылке.

- Все данные передать для настройки на стороне Keycloak ADCP.

Настройка identity Provider для Keycloak ADCP

Перейти в Keycloak ADCP.

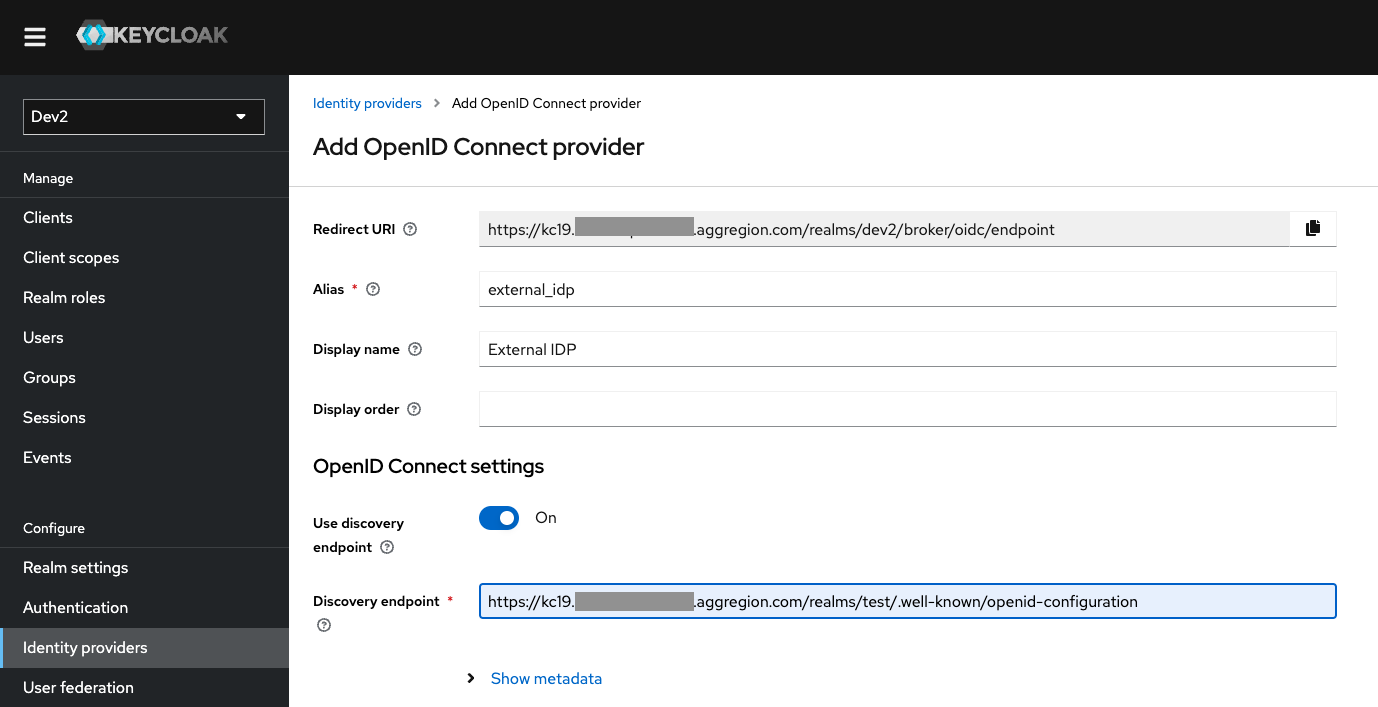

Создать Identity Provider через OpenId Connect v1.0: Identity Providers - Add Provider - OpenId Connect v1.0

Задаем параметры для провайдера авторизации

Alias - aggregion-oidc для локального провайдера авторизации и любой другой для стороннего.

Display name - название провайдера авторизации.

В качестве Discovery endpoint указать ссылку, полученную при настройке клиента на стороне провайдера авторизации. При корректном заполнении и доступности всех ресурсов, при нажатии на Show metadata появится вся информация по Identity Provider.

Задать Client ID и Client Secret, полученные при настройке клиента на стороне провайдера авторизации и нажать Add.

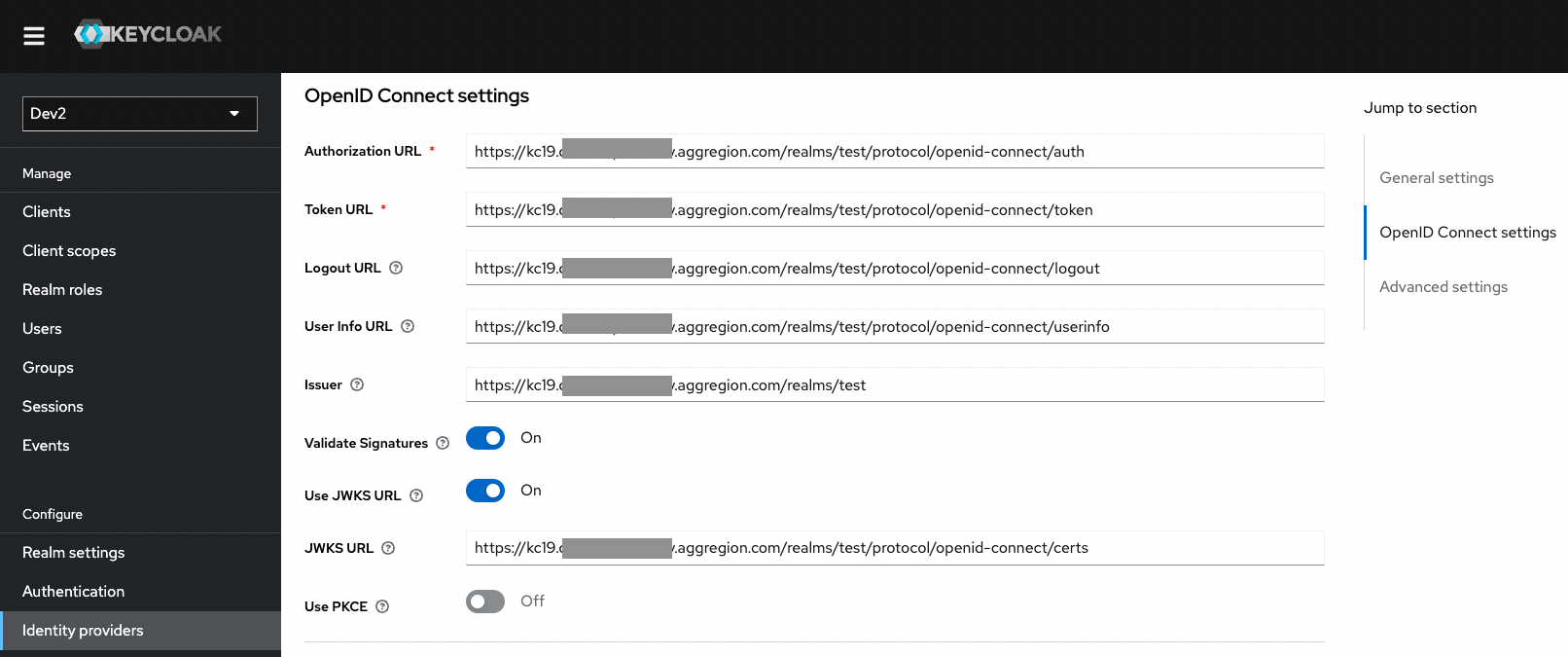

Проверить соответствие остальных настроек скриншоту:

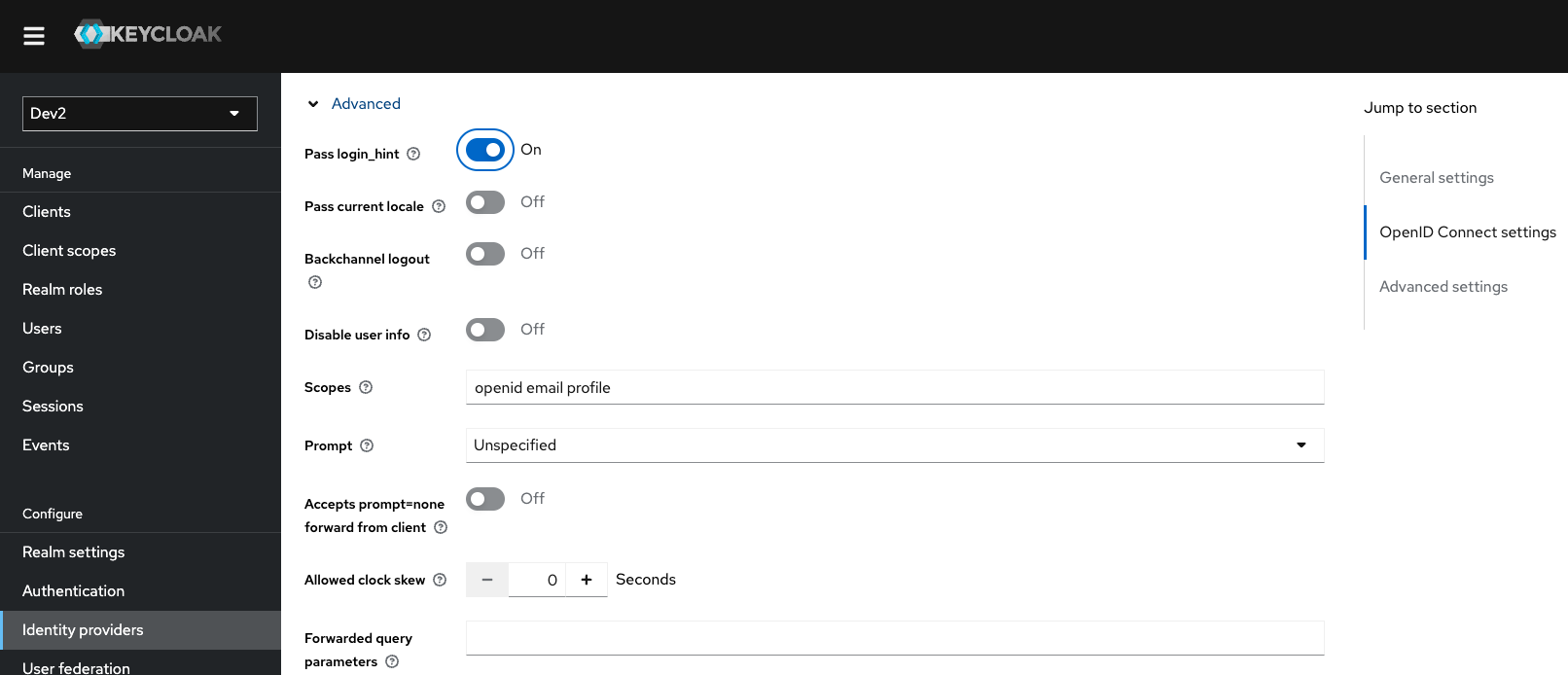

- Настройки OIDC - Advanced

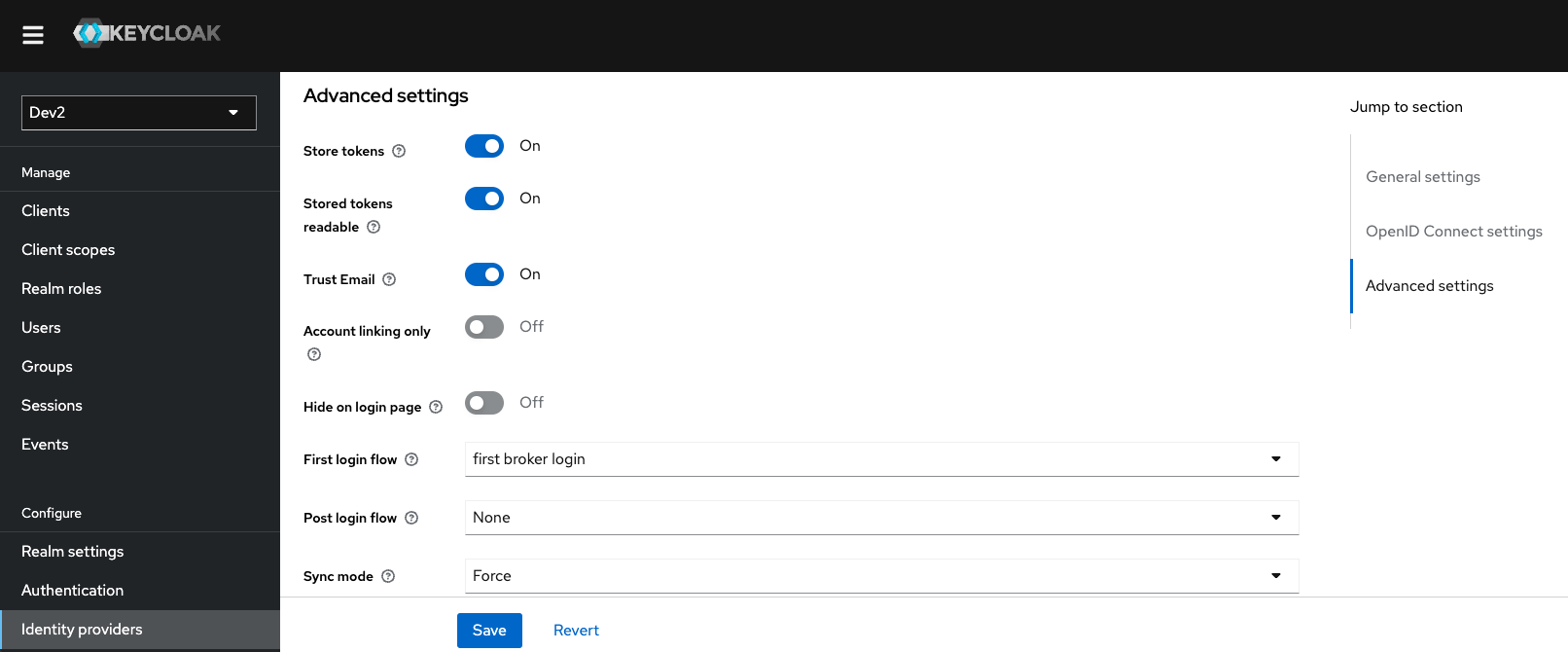

- Advanсed settings

- Настройки OIDC - Advanced